BadStore を parosで洗ってみた。

わざとセキュリティホールを残したやられ役のwebアプリ BadStore を paros で洗ってみた。

アクセスした手順を selenium ide で作っといたので、他のプロキシ型セキュリティスキャナでも試せると思う。

っていうか、試そうと思ったんですけど、 parosみたいに自動でセキュリティスキャンしてくれるフリーのツールってなくない?

プロキシとして値は記録するから、攻撃パターンは自分で考えてね系のツールばっかり。

そんな面倒なことやりたくないからセキュリティスキャナを使っているんだろうがタコ野郎って感じです。

どんな通信をしているかみるだけだったら、 firefoxの firebugs で十分だし、プロキシとして使いたいなんら横取り丸のような日本人が作った日本語のツールがあるぢゃん(SSL未対応だけど)。

parosみたいにURLのパラメーターまで自動で変更しながら攻撃してくれる、parosよりいいツールがほしいんだけど何かないかなぁ。。。

ratproxy は自分で攻撃パターンを作らないし、 burp suite や web scarab をそうぢゃないよね、、、使い方しだいでは、そういうモードがあるのかな?

よくわからないのでパス。

・BadStoreは、ここからダウンロードできます。

・vmware を適当に設定して、 .iso でブートさせます。

・ifconfig で IP を確認して、そのIPアドレスにアクセスします。

・paros を立ち上げます。

paros は 127.0.0.1 8080ポートでアクセスできます。

ブラウザの設定をこんな感じにします。

・こんな感じで脆弱性を見つけられました。

・スキャンレポートを詳しく見たい人はこちら。

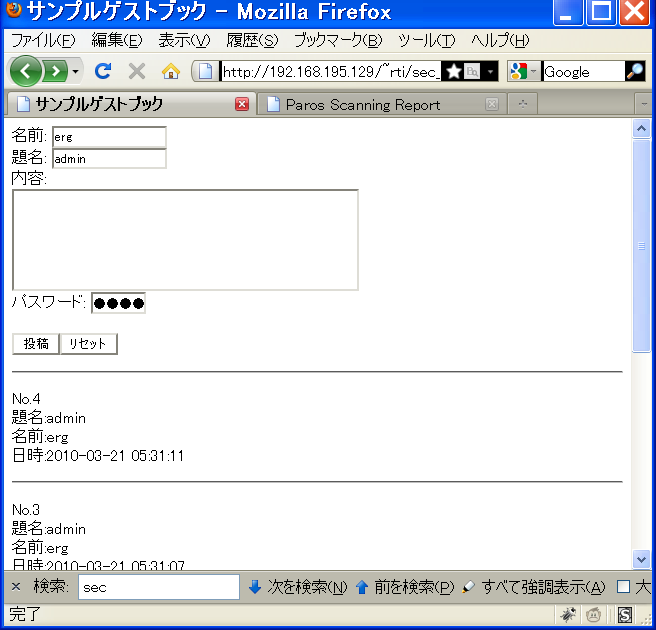

php サイバーテロの技法の脆弱性サンプルプログラムをparosで洗ってみた。

・phpが動作する環境にコピーし、mysqlの設定を環境に合わせて変えます。

うちだと root / password で接続しているのでこんな感じです。

> $conn = mysql_connect( 'localhost' , 'root' , 'password' ) ;

あと、exmaple データベースを作成します。

mysql> create database example;

Query OK, 1 row affected (0.00 sec)

アクセスパターンは selenium ideで記録しました。

http://rtilabs.net/files/2010_03_21/php-cybertero-selenium-ide

あとはこれをparosに学習させてスキャンしてみます。

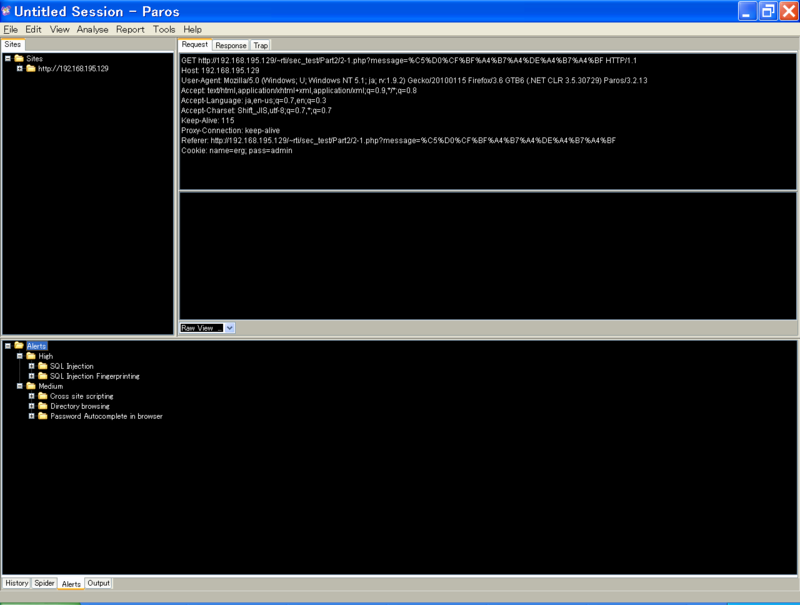

脆弱性が発見されました。

parosの詳細レポートはこちら。

http://rtilabs.net/files/2010_03_21/php-cybertero-LatestScannedReport.htm

Directory browsingは開発用のwebサーバで Indexes を有効にしているためです。

それ以外のものはこの脆弱性サンプルアプリケーションがもっている脆弱性になります。