php サイバーテロの技法の脆弱性サンプルプログラムをparosで洗ってみた。

・phpが動作する環境にコピーし、mysqlの設定を環境に合わせて変えます。

うちだと root / password で接続しているのでこんな感じです。

> $conn = mysql_connect( 'localhost' , 'root' , 'password' ) ;

あと、exmaple データベースを作成します。

mysql> create database example;

Query OK, 1 row affected (0.00 sec)

アクセスパターンは selenium ideで記録しました。

http://rtilabs.net/files/2010_03_21/php-cybertero-selenium-ide

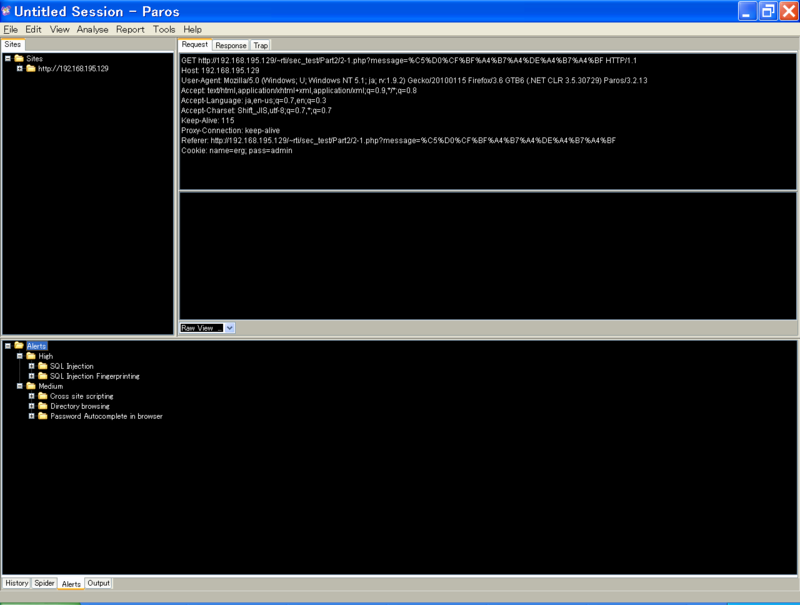

あとはこれをparosに学習させてスキャンしてみます。

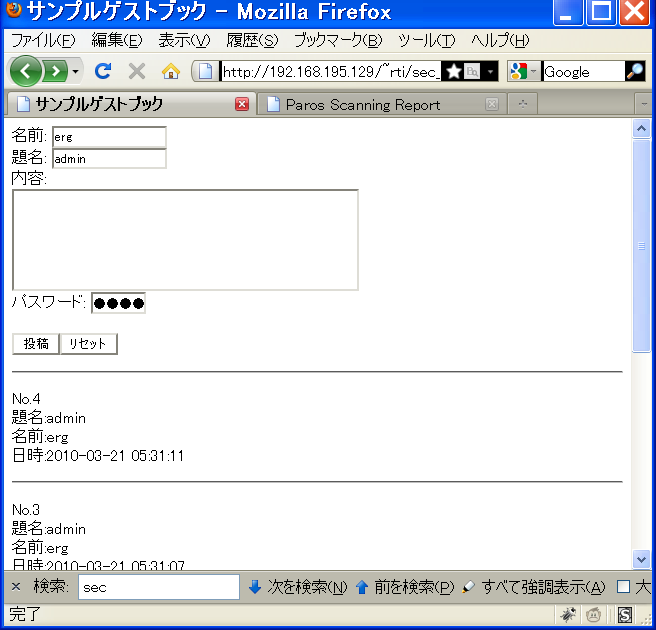

脆弱性が発見されました。

parosの詳細レポートはこちら。

http://rtilabs.net/files/2010_03_21/php-cybertero-LatestScannedReport.htm

Directory browsingは開発用のwebサーバで Indexes を有効にしているためです。

それ以外のものはこの脆弱性サンプルアプリケーションがもっている脆弱性になります。